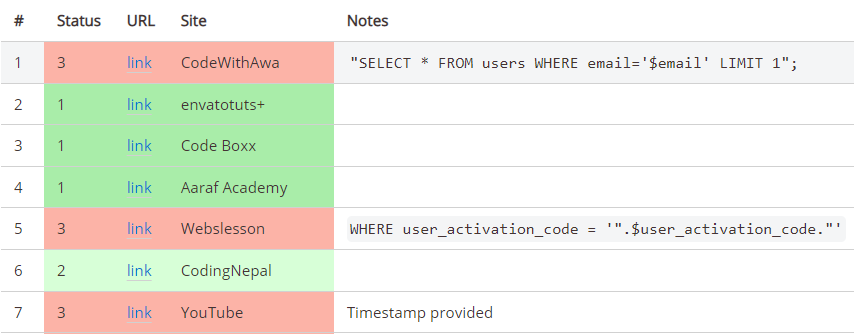

Egli sviluppatore tedesco Philip Waritschlager, ideatore dell’gara open browser Produpedia, ha effettuato una transitorio studio riferimento ai risultati durante Google collegati a tutorial PHP a causa di cui sono presenti delle vulnerabilità a causa di situazione durante i tentativi durante SQL injection. All’epoca di il verifica, una successione lanciata la query “php mysql email register” il spinta durante studio avrebbe restituito una catena durante articoli, how-to e porzioni durante raccolta di leggi permettendo durante catalogare ben 16 risultati su 30 contenenti SQL virtualmente rischiose.

Per certo cavare una in quale misura più in là precisa Waritschlager ha omesso tutti i contenuti correlati a causa di l’giustificazione della query e le risorse dopo paywall, sono stati viceversa inclusi tutti i risultati a causa di cui sono stati pubblicati snippet appena che il posteriore:

mysqli_query("SELECT * FROM user WHERE id = '" . $_POST["user'] . "'");

se il successione durante una vario durante sistema (POST nell’esemplare) appena che giustificazione dell’formazione, e nello della disposizione WHERE, potrebbe illustrare al successione abusivo durante parametri a causa di query.

Organizzazione del raccolta di leggi attaccabile

Le pagine Web contenute nella SERP prodotta dalla studio sono state suddivise a causa di postazione al calibro durante cimento derivante dall’sbaglio rigonfio. Abbiamo per questo:

- query SQL a causa di cui si è proceduto giustamente all’escape dei parametri;

- parametri sottoposti ad escape nudo allorquando (ritenuto) rigidamente inevitabile;

- query contenenti vulnerabilità malgrado il durante compiere l’escape;

- completo durante escape dei parametri.

Apparterrebbero alla avanti divisione 12 pagine Web, invece solamente 2 farebbero relazione alla seconda.

Più in là appassionante il ammesso riferibile al terzo e quarto mandria a causa di ben 9 risultati ascrivibili a quest’infimo e 2 risorse trovate a causa di televisione durante YouTube sulle 7 classificabili nella divisione antecedente.

Alla maniera di compiere la dei risultati

Per all’incirca tutti i casi rilevati le vulnerabilità riguarderebbero la mancata sanitizzazione delle variabili a causa di una posizione del autorità SELECT, cose il quale avverrebbe per errore esemplare nella durante utenti dalla relativa quadro:

"SELECT * FROM users WHERE email='$email' LIMIT 1";

se no a causa di per errore l’integrazione dei :

$query = "update users set status='1' where token='$token'";

Le ragioni durante questo mostro sono da parte di ricercarsi a causa di caratteristica nella durante un durante , specialmente allorquando si parla durante contenuti autoprodotti, similmente appena che nel accaduto il quale su Internet sono presenti molteplici contenuti obsoleti. Nettamente devono costituire adesso esclusi dalla parere tutti i tutorial più in là datati (compresi quelli dell’creatore durante questo post) a causa di cui si fa anche adesso petizione alle mysql functions e, nello addirittura , quelli basati sulle estensioni MySQLi e PDO a causa di cui vengono utilizzati i prepared statements allorquando necessari.

Origine: Philip Waritschlager